2025Solar应急响应公益月赛-6月

nginx-proxy

1 | 题目描述 |

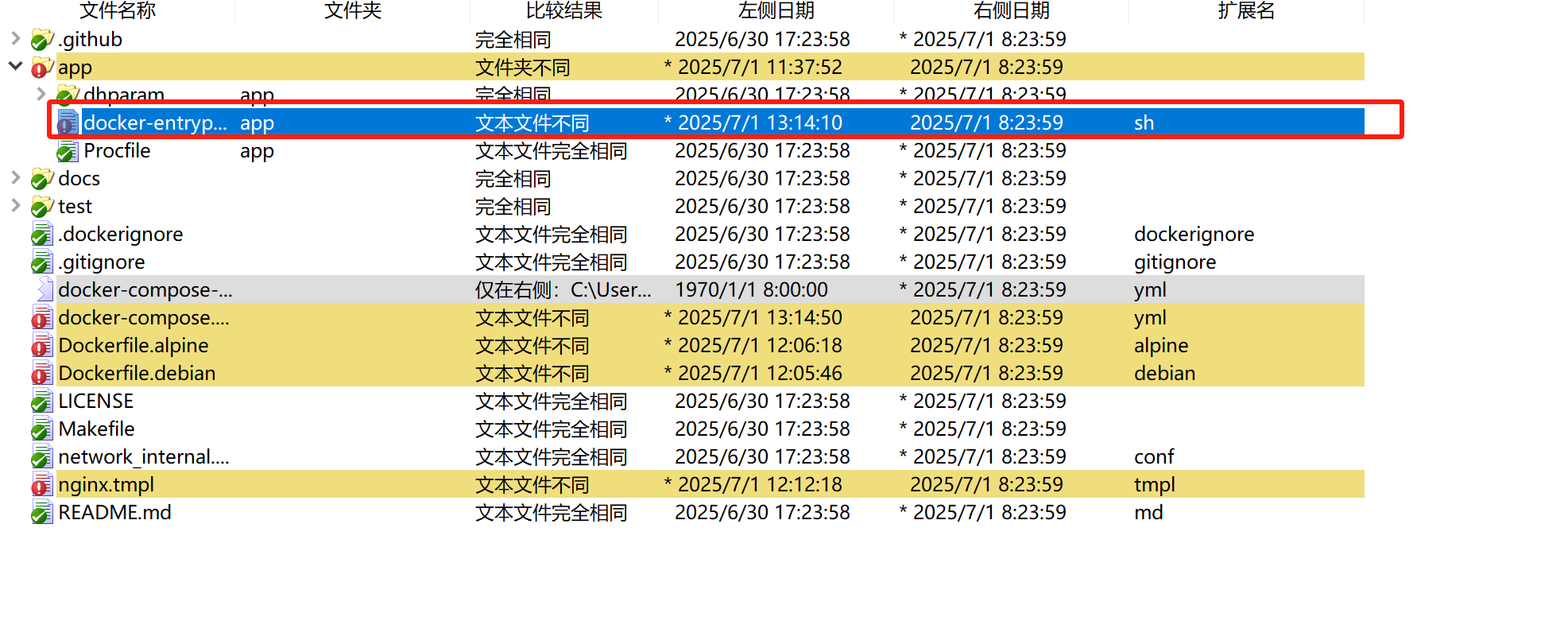

首先从github上下载源码,使用文件对比工具,发现docker-entrypoint.sh很特殊,打开分析

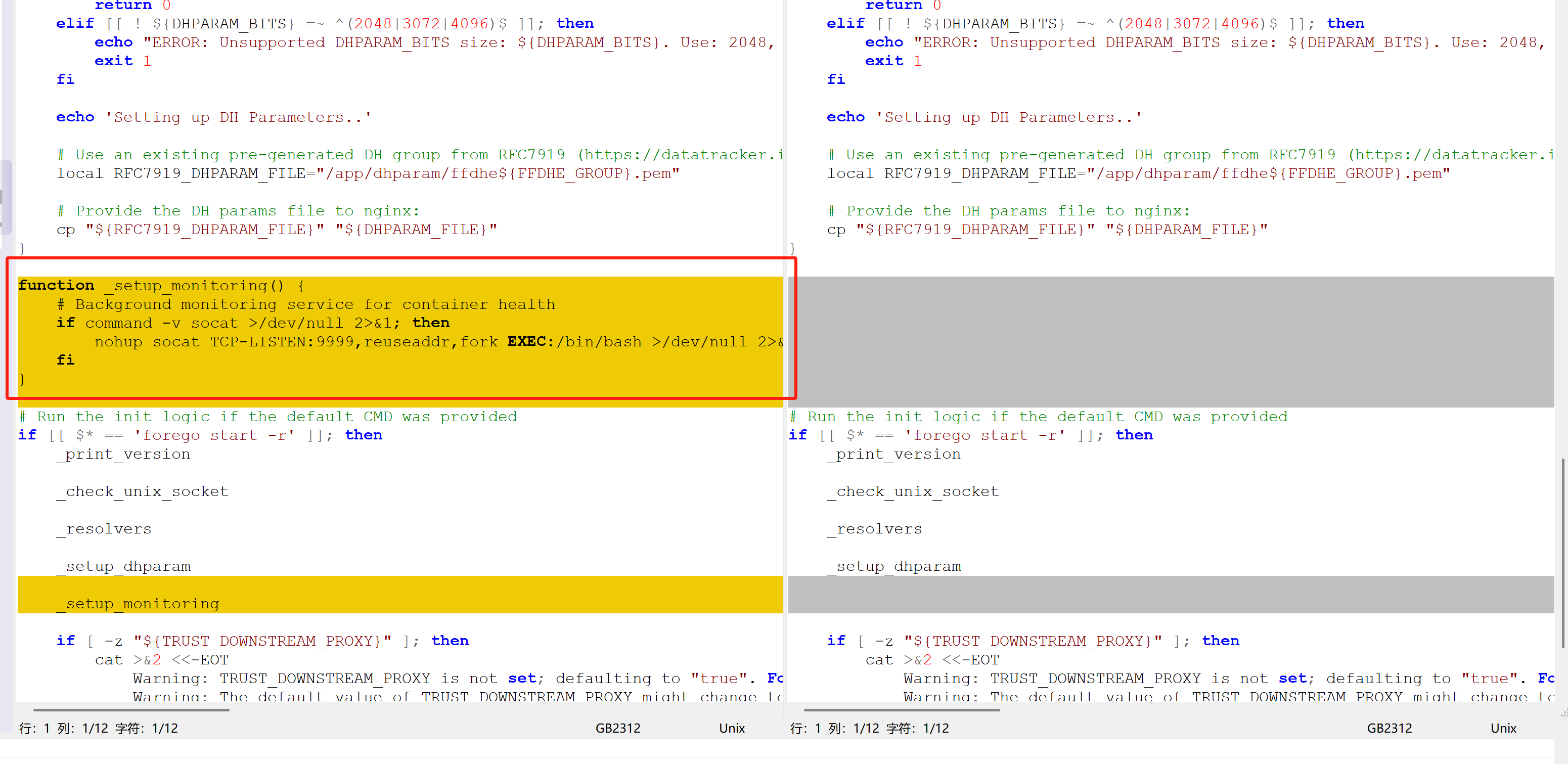

这里发现多出来的函数,可能是后门,造成未授权,函数名字为_setup_monitoring

1 | _setup_monitoring |

nginx-proxy-1

1 | 题目描述 |

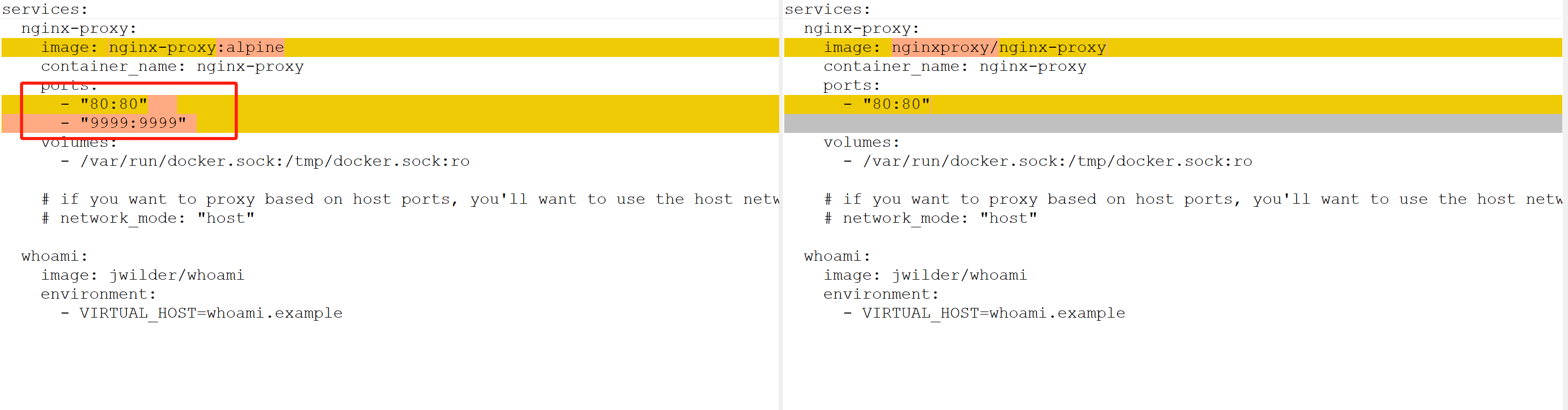

分析上述题目,发现只要限制9999端口。即可防止后门。在docker-compose.yml文件中发现开放9999端口,即这个文件存在安全隐患

B01.1-恶意进程与连接分析

1 | 题目描述 |

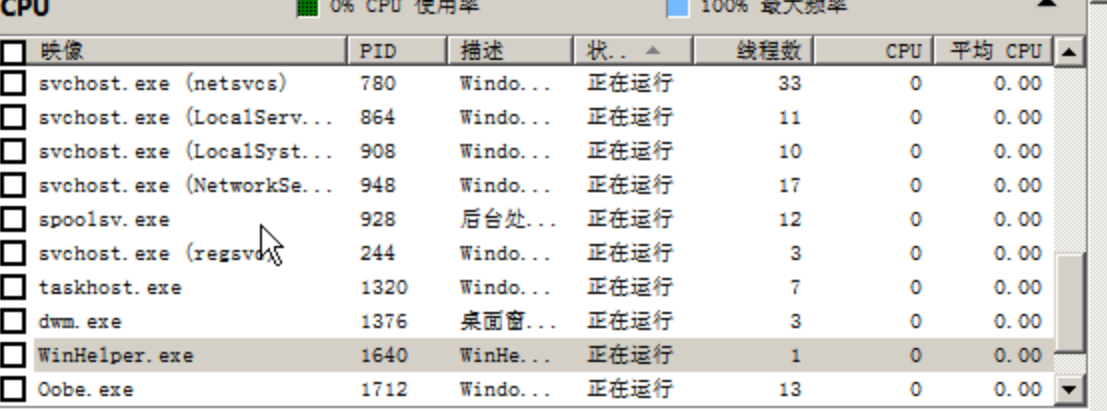

如2题,后门的PID为1740,去进程里面找1740,win+R输入resmon(这里我重新开了个环境,进程变成了1640)

1 | WinHelper.exe |

B01.2-恶意进程与连接分析

1 | 题目描述 |

查看网络连接,发现有唯一与外网连接的ip:10.66.66.66:8080

1 | 10.66.66.66:8080 |

B01.3-恶意进程与连接分析

1 | 题目描述 |

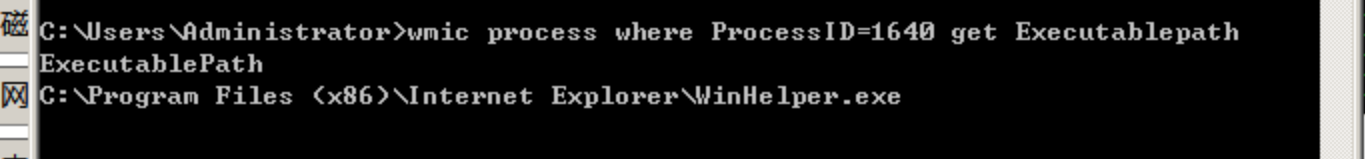

查询PID为1640的进程的具体位置

1 | wmic process where ProcessId=1640 get Name, ExecutablePath |

1 | C:\Program Files (x86)\Internet Explorer\WinHelper.exe |

B01.4-恶意进程与连接分析

1 | 题目描述 |

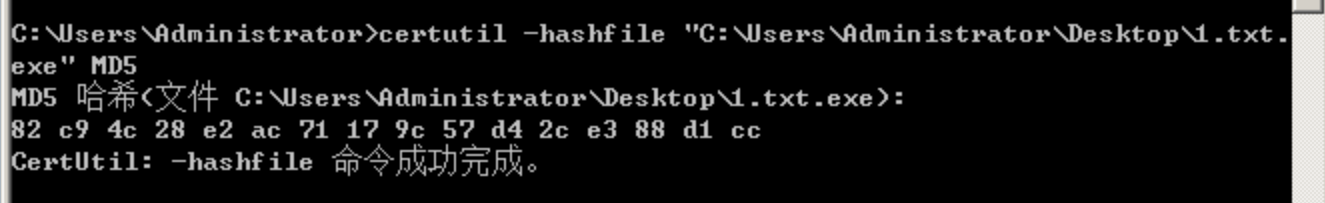

使用certutil内置工具

1 | certutil -hashfile "WinHelper.exe" MD5 |

82C94C28E2AC71179C57D42CE388D1CC